Ociepleniowa edukacja

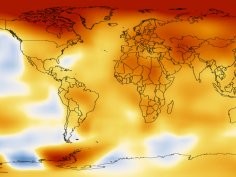

19 marca 2014, 17:04American Academy for the Advancement of Science (AAAS) opublikowała raport pt. „What We Know”. Czytamy w nim, że w środowisku naukowym pogląd co do tego, że mamy do czynienia z ociepleniem klimatu spowodowanym przez człowieka jest równie rozpowszechniony, jak pogląd, że palenie tytoniu powoduje nowotwory.

Pingwiny antarktyczne zagrożone chorobami zakaźnymi?

30 grudnia 2014, 12:18Coraz popularniejsza turystyka antarktyczna i ocieplenie klimatu zwiększają zagrożenie pingwinów chorobami zakaźnymi.

Takie same klucze i certyfikaty narażają na atak

27 listopada 2015, 10:22Analiza ponad 4000 urządzeń wbudowanych - od bramek internetowych i ruterów po kamery IP i telefony VoIP - wykazała, że w znacznej mierze korzystają one z tych samych kluczy SSH lub certyfikatów HTTPS. Wystarczy, by cyberprzestępcy zdobyli klucz lub certyfikat jednego z urządzeń, a mogą teoretycznie zaatakować miliony użytkowników.

SpaceX poczyna sobie coraz śmielej

8 lutego 2017, 13:34Firmie SpaceX nigdy nie można było odmówić ambicji. Potwierdza to niedawny wywiad, jakiego Reutersowi udzieliła dyrektor generalna Gwynne Shotwell. Zapowiedziała ona bowiem, że w bieżącym roku kierowane przez nią przedsiębiorstwo będzie przeprowadzało start Falcona 9 co dwa do trzech tygodni

Naukowcy obalają kolejną czarną legendę o średniowieczu

13 grudnia 2018, 13:28Z badań przeprowadzonych przez niemiecko-amerykańsko-brytyjski zespół naukowy dowiadujemy się, że nawet średnie i niższe klasy w czasach króla Artura, Piasta Kołodzieja i innych legendarnych bohaterów, cieszyły się lepszymi warunkami życia niż ich potomkowie setki lat później. Ci ludzie żyli lepiej, niż ludzie... w XIX wieku.

Morderstwo arcybiskupa zapisane w rdzeniu lodowym. Obok wojen i zgonów władców

1 kwietnia 2020, 17:52Przed 20 laty ukazała się pierwsza praca naukowa, której autorzy opisali badania o wysokiej rozdzielczości dowodzące, że do największego zanieczyszczenia atmosfery ołowiem w epoce przedprzemysłowej dochodziło na północy Europy w latach 1150–1200. Dowody takie zdobyto badając izotopy ołowiu w osadach szwedzkich jezior. Wzrost zanieczyszczenia ołowiem niemal na pewno odzwierciedla wzrost populacji miejskiej i rozwój gospodarki.

Pierwszy w Polsce zabieg radioembolizacji wątroby z użyciem izotopu holm-166

14 lipca 2021, 10:55Trzynastego lipca 3-osobowy zespół z Pracowni Radiologii Zabiegowej i Interwencyjnej Zakładu Radiologii i Diagnostyki Obrazowej Narodowego Instytutu Onkologii w Gliwicach przeprowadził pierwszy w Polsce zabieg radioembolizacji wątroby z wykorzystaniem izotopu o nazwie holm-166.

Ruszyła pierwsza w Polsce miejska farma akwaponiczna

29 marca 2023, 10:57We Wrocławiu otwarta została pierwsza w Polsce miejska farma akwaponiczna. Powstała ona w ramach polsko-norweskiego PROJEKTU USAGE. Rolą farmy akwaponicznej w centrum miasta jest zapewnienie świeżej żywności przeznaczonej dla lokalnych mieszkańców. Hodowla i uprawa w pobliżu odbiorcy to również skrócony łańcuch dostaw i ograniczony ślad węglowy, a wszystko to w trosce o środowisko i nasze bezpieczeństwo – podkreślono na stronie Miejskiej AquaFarmy.

Powstała diamentowa bateria, która dostarczy energię przez tysiące lat

5 grudnia 2024, 15:54Naukowcy i inżynierowie z University of Bristol oraz brytyjskiej Agencji Energii Atomowej (UKAEA) stworzyli pierwszą diamentową baterię z radioaktywnym węglem C-14. Urządzenia tego typu mogą działać przez tysiące lat, stając się niezwykle wytrzymałym źródłem zasilania, które może przydać się w wielu zastosowaniach. Bateria wykorzystuje radioaktywny C-14 do długotrwałego wytwarzania niewielkich ilości energii.

Niebezpieczny WiMax

10 stycznia 2007, 15:54Firma analityczna ABI Research ostrzega przed licznymi lukami w zabezpieczeniach technologii WiMax. Jeśli nie uczysz się na błędach przeszłości, będziesz musiał je powtórzyć – mówi wiceprezes ABI, Stan Schatt.